30 de abril de 2024 PCSD Notificaciones semanales

30 de abril de 2024

Todos los martes enviamos un correo electrónico a cada empleado con información del distrito Este correo...

El phishing es un ciberdelito. Se recibe por correo electrónico, teléfono o mensaje de texto de un ciberdelincuente que se hace pasar por una organización o persona legítima. Le engañan para que facilite información confidencial, como contraseñas, datos bancarios o de tarjetas de crédito, o información de identificación personal. Una vez que obtienen esta información, la utilizan para acceder a sus cuentas, exponiéndole al riesgo de robo de identidad y pérdidas económicas.

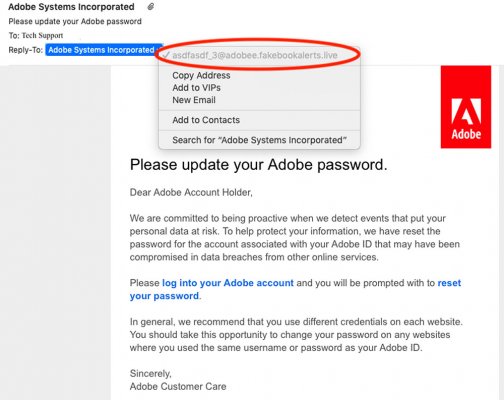

1. Observando la dirección de correo electrónico del remitente, puedes ver que no procede de una dirección de correo electrónico válida de adobe, sino de una dirección "fakebookalerts.live". Esta debería ser la primera advertencia de que no se trata de un correo legítimo, ya que habla de un cambio de contraseña de adobe. Además, si te fijas bien en este ejemplo, el subdominio es "adobee" en lugar de "adobe".

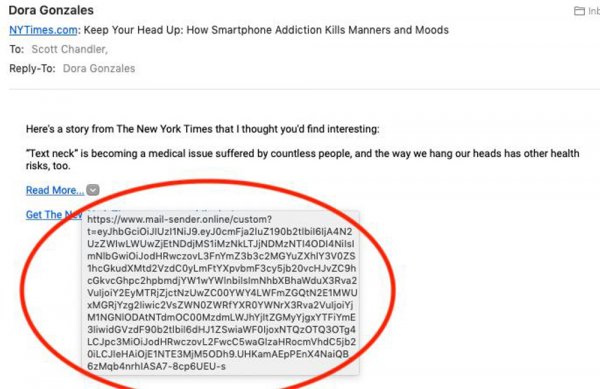

2. En este ejemplo, este enlace no forma parte del dominio del New York Times, sino de un sitio externo en mail-sender.online. Esto debería ser otra advertencia de que no se trata de un correo legítimo.

Todos los martes enviamos un correo electrónico a cada empleado con información del distrito Este correo...

Provo Peaks Elementary quiere celebrar que Richard Keeno, Lisa Fausett y Kathy Hansen se unen...

El USBE ofrece una serie de seminarios web mensuales para que los profesores de ELA de secundaria...

El Departamento de Título I y Título III del Distrito Escolar de la Ciudad de Provo...

Resumen de la reunión del Comité Distrital de Idiomas Mundiales Los cuadernos curriculares...

In May, prioritize these steps to maintain secure connections and fortify your home...